1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

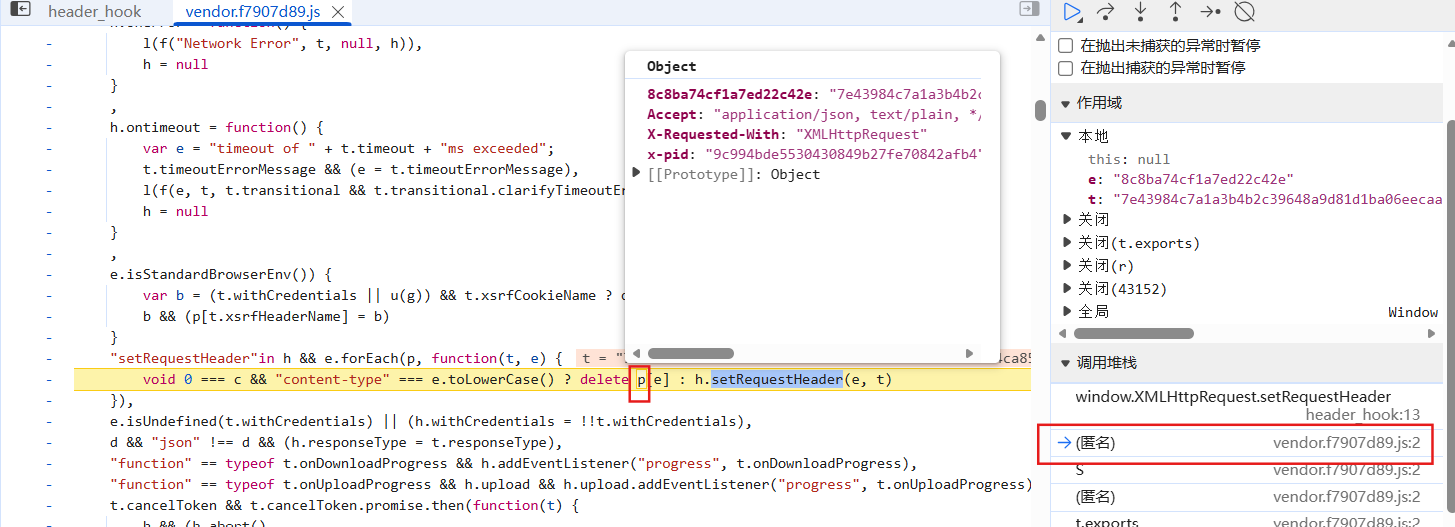

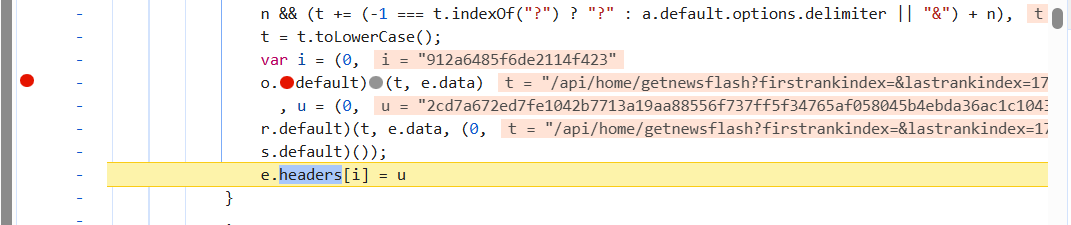

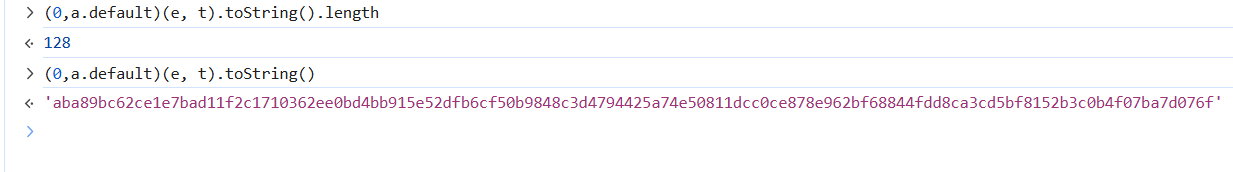

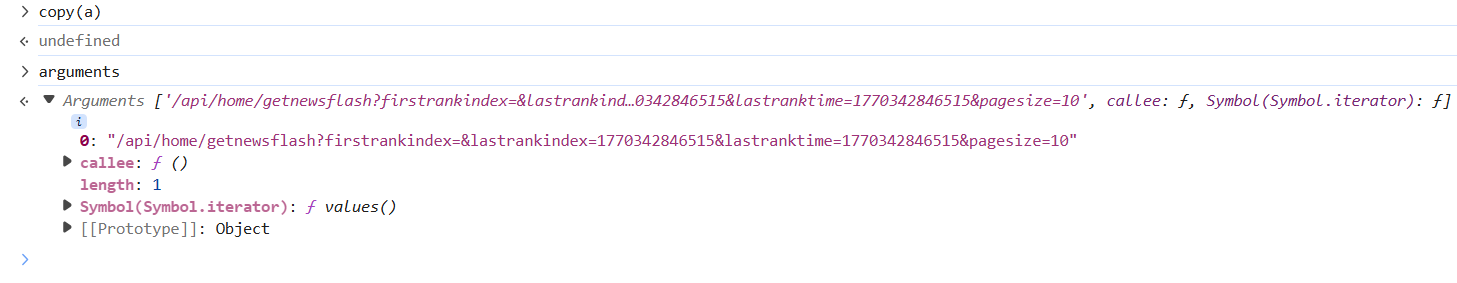

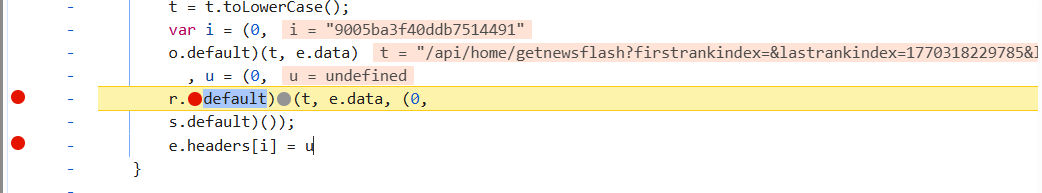

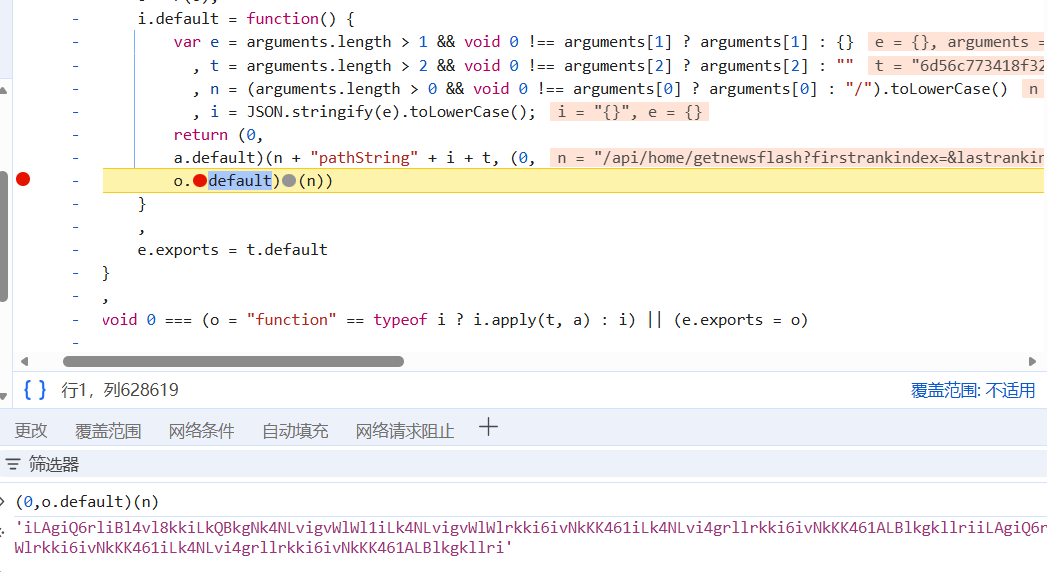

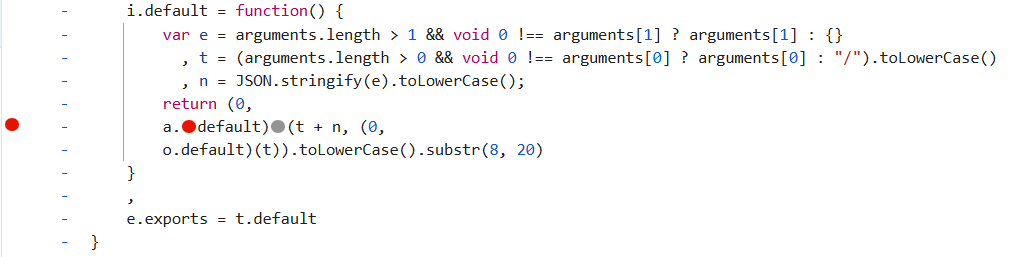

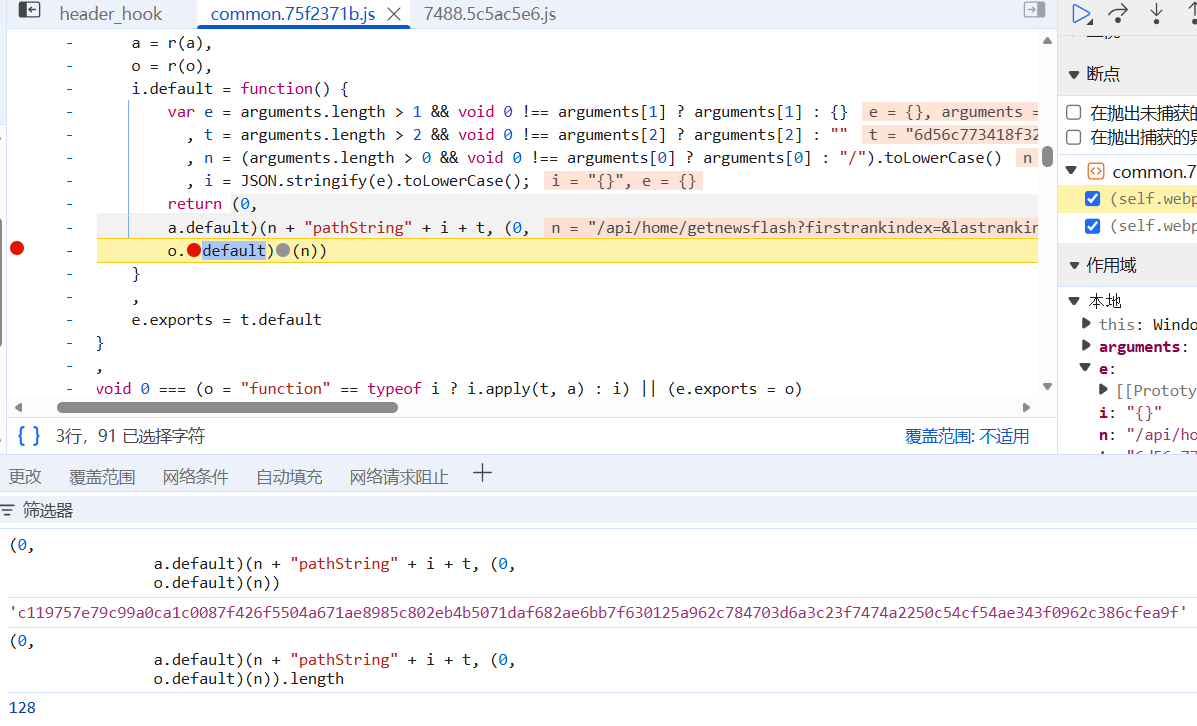

| var CryptoJS = require("crypto-js");

function HMACEncryption(message, key) {

return CryptoJS.HmacSHA512(message, key).toString();

}

a =

{

"default": {

"n": 20,

"codes": {

"0": "W",

"1": "l",

"2": "k",

"3": "B",

"4": "Q",

"5": "g",

"6": "f",

"7": "i",

"8": "i",

"9": "r",

"10": "v",

"11": "6",

"12": "A",

"13": "K",

"14": "N",

"15": "k",

"16": "4",

"17": "L",

"18": "1",

"19": "8"

}

}

}

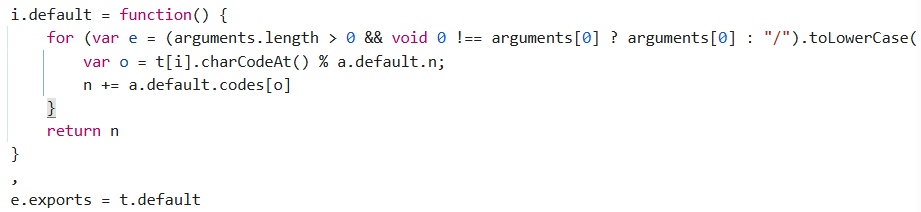

function enc1()

{

for (var e = (arguments.length > 0 && void 0 !== arguments[0] ? arguments[0] : "/").toLowerCase(), t = e + e, n = "", i = 0; i < t.length; ++i)

{

var o = t[i].charCodeAt() % a.default.n;

n += a.default.codes[o]

}

return n

}

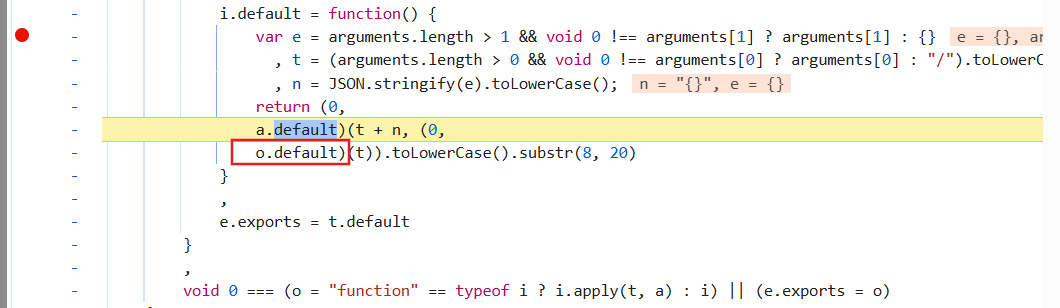

function enc2()

{

var e = arguments.length > 1 && void 0 !== arguments[1] ? arguments[1] : {}

, t = arguments.length > 2 && void 0 !== arguments[2] ? arguments[2] : ""

, n = (arguments.length > 0 && void 0 !== arguments[0] ? arguments[0] : "/").toLowerCase()

, i = JSON.stringify(e).toLowerCase();

return HMACEncryption(n+"pathString" + i + t,enc1(n))

}

str="/api/home/getnewsflash?firstrankindex=&lastrankindex=1770292572107&lastranktime=1770292572107&pagesize=10"

key=HMACEncryption(str + "{}", enc1(str)).toLowerCase().substr(8,20)

value=enc2(str,undefined,'6d56c773418f32926b76ce5ea9b69644')

console.log(key)

console.log(value)

|